VitaDock+という、表題のような機能を実現する Raspberry Pi 用のディストリビューションがある。結論から述べると、音声出力がうまくいかなかった。そしてそれを除いても利便性に微妙さを感じたのであまりオススメできない。

はじめに

これは Raspbery Pi を Playstation Vitaのドックに変身させて、ニンテンドースイッチのTVモードのような遊び方ができるようになるという代物である。同様のコンセプトの公式商品である PlayStation Vita TV が既にあるが、定価をはるかに超える価格になってしまったので、その代替としてVitaDock+が選択肢に入ったという具合。

ただしVitaDock+の方は、HenkakuをインストールしたVitaが必要なうえ、いろいろと設定が必要になるので、単に遊びたいだけの人には初期設定が面倒な代物だと思う。技術オタクであれば環境構築はいい暇つぶしになるので、いろいろと試してみたが、なんとも微妙な結果となってしまったので、せめて試行錯誤の記録を残しておきたいと思う。

必要なハードウェア

※アフィリンクは筆者が実際に購入して使用した(or試した)ものを貼っている。

- Playstation Vita 本体

Henkaku導入済みであること。ここでは詳細は省略する

3B、3B+、4Bが推奨されているようだが、筆者の手元にあるのは2Bと3Bだったので、これで試してみた

- HDMIケーブル

接続用

- USB mini-Bケーブル(と電源タップ)

電源確保用

- DualShock4

BluetoothでVita本体とペアリングするのに必要。USB接続したVitaを手持ちするのであれば不要

(DualShock3だとVitaが持つBluetoothのチャンネルを専有するので良くないらしいが、自分の環境ではそもそもペアリングできなかった)

Bluetoothレシーバを内蔵していない Raspberry Pi では必要。Bluetoothレシーバを内蔵しているRaspberry Piであっても、Bluetoothの相性が悪い場合は必要

※今回Bluetoothによる接続はうまくいかなかった。試してみたがうまくいかなかったレシーバは以下↓

TP-Link UB400はペアリングはできたが、Bluetoothヘッドフォンと認識されず音声を送れなかった

TP-Link UB500はVitaDock+起動時にドライバエラーが出て認識できなかった中国メーカーのTP-Link製品の挙動はいろいろと行儀が悪いので、価格以外はオススメできない。

- AUXケーブル(3.5mmオーディオケーブル)(Vitaの音声をAUX経由でVitaDock+に送る場合)

- USBオーディオ変換アダプタ(Vitaの音声をAUX経由でVitaDock+に送る場合)

- 必要であればVitaを立てかけるスマホスタンド

それぞれのハードウェア構成図と所感

Vitaの音声をBluetoothで送るかAUXで送るかでハードウェア構成が異なる。

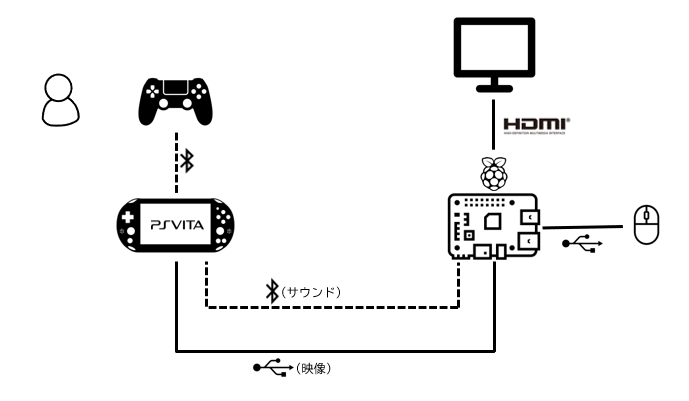

Vitaの音声出力をBluetoothで送る場合

筆者の環境ではVita本体とVitaDock+とのペアリングはできたが、Bluetoothヘッドフォンと認識されず音声を送れなかった。Bluetooth接続なので、音声の遅延は少なからず発生するものと思われる。

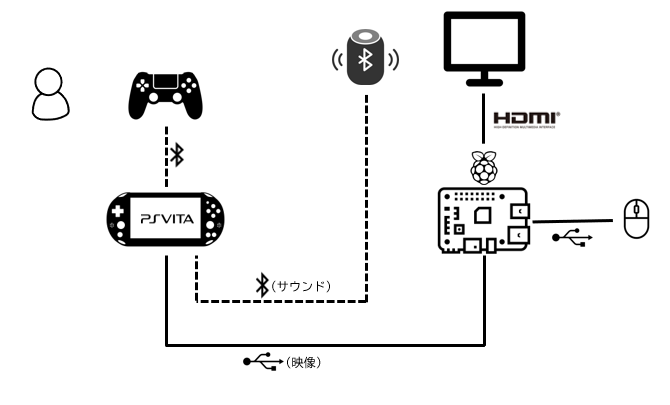

Vita本体とBluetoothスピーカーをペアリングすることで解決してしまう方法もあるにはある。

この方法なら音声出力ができた。

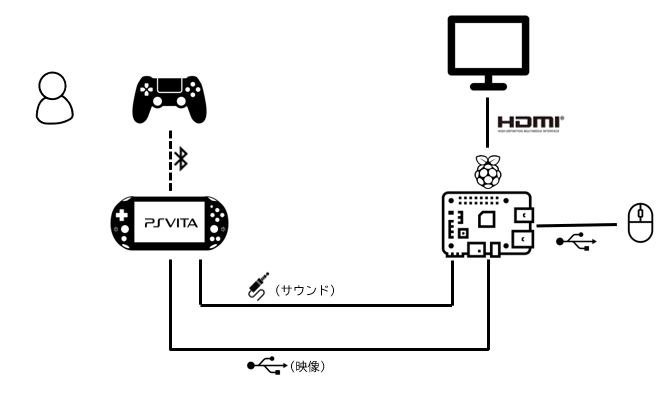

Vitaの音声出力をAUXで送る場合

Bluetooth接続と異なり音声の遅延は発生しないが、Vita本体とVitaDock+を接続するケーブルが2本になってしまうのが難点。

筆者はこの方法でも音声出力させることができなかった。

その他の所感

- VitaDock+をシャットダウンする際にマウス操作が必要になる

→GPIOの特定のピンをショートさせればいいらしいので、ボタンを取り付ければよいが保留

- VitaDock+が投影しているVitaの画面の画質がなんかボケている

→Vita本体のプラグインであるudcd_uvcの問題らしい

- VitaとVitaDock+をUSB接続している間、Vita本体のバッテリーは充電されない

→長時間プレイに対応できない、据え置きとして遊ぶのであれば結構致命的。こればかりはどうにもできない

ということで、実際のとりまわしを考えると、はじめからそう設計されたニンテンドースイッチと違って、克服すべき各種欠点が残ってしまっており、実用上は若干面倒になってしまっている。

番外編

VitaDockを用意しなくても、PCとVitaをUSBケーブルで接続すれば映像を拾うことができる。OBS Studioを使うと全画面出力ができるので、PCを24時間起動している筆者のようなスタイルであればこれでいいような気もした。

![[正規品] ハーマンミラー アーロン リマスタード サイズ:ミディアム/アームパッド:ビニール/フレーム:グラファイト/ベース:グラファイト/キャスター:堅床/カーペット用 AER1B23DWALPG1G1G1DC1BK23103BサイズAER1B23DW ALP G1 G1 G1 DC1 BK 23103 [正規品] ハーマンミラー アーロン リマスタード サイズ:ミディアム/アームパッド:ビニール/フレーム:グラファイト/ベース:グラファイト/キャスター:堅床/カーペット用 AER1B23DWALPG1G1G1DC1BK23103BサイズAER1B23DW ALP G1 G1 G1 DC1 BK 23103](https://m.media-amazon.com/images/I/417eyWEnQxL._SL500_.jpg)